金桔

金币

威望

贡献

回帖0

精华

在线时间 小时

|

首先,服务器给每个域名回应的证书并不一样,比如百度的域名http://www.baidu.com和新浪的域名http://www.sina.com的证书本来就不一样。因此服务器给浏览器响应的证书就不一样。另外,你说的冒用的问题,第一,数字证书只有公钥信息,没有私钥信息,你冒用没有用;就算最后你重定向到了黑客网站,他没有私钥无法解密。因为私钥都是在用户手里,比如百度;当然CA服务器也会有,但是你凭什么拿得到?第二,这里有个信任的问题,一个非法网站是无法做到交叉信任的,因为你没有证书链。证书的授权是一级扣一级的。

数字证书的格式,里面肯定没有IP

CA是公钥基础设施(PKI)体制下的一个实体,其他主要实体还包括RA、终端实体(End Entity)、客户端、目录服务器

CA的出现源于公钥密码体制的使用扩展,因为公钥密码体制不仅能够实现加密服务,而且也能提供识别和认证服务。

但是,除了保密性之外,公钥密码可信分发也是其所面临的问题,毕竟公钥是公开的,怎么确认公钥的真实归属是一个难题,即公钥的真实性和所有权问题。

针对该问题,人们采用“公钥证书”的方法来解决,类似居民身份证、护照。公钥证书是将实体和一个公钥绑定,并让其他的实体能够验证这种绑定关系。为此,需要一个可信第三方来担保实体的身份,这个第三方称为认证机构,简称CA (Certification Authority)。CA负责颁发证书,证书中含有实体名、公钥以及实体的其他身份信息。

CA的关键在于“可信”就像大家都信任公安局颁发的身份证一样;你用自己的身份证就可以证明你的身份,无需质疑,因为公安局是大家的“可信”机构。

具体到计算机领域,如果确保CA的可信呢,这个还是源于公钥密码体制,CA根证书机构采用自生成公钥,私钥,自颁发证书(采用X.509格式)

CA服务器是整个证书机构的核心,负责证书的签发。CA首先产生自身的私钥和公钥(秘钥长度至少1024位),然后生成数字证书,并且将数字证书传输给安全服务器。CA还负责为操作员、安全服务器及注册机构服务器生成数字证书。安全服务器的数字证书和私钥也需要传输安全服务器。CA服务器是整个结构中最重要的部分,存有CA的私钥以及发行证书的脚本文件,处于安全考虑,应将CA服务器与其他服务器隔离,任何通信采用人工干预的方式,确保认证中心的安全。

秘钥管理也是PKI(主要是指CA)中的一个核心功能,主要是指秘钥对的安全管理、包括秘钥产生、秘钥备份、秘钥恢复和秘钥更新等。

另外,CA采用的是多层结构,证书机构层次是从根CA开始,根CA下面有一个或多个二级CA,每个二级CA下面有一个或多个三级CA,等等。CA层级还使得根CA不必管理所有数字证书,而可以把这个任务委托给二级机构。

根CA(有时可以是二级或三级CA)自动作为可信任CA,为此,取得证书主体的软件(通常是个Web浏览器,但也可以是任何能够存储与验证证书的软件)包含预编程、硬编码的根CA证书。另外,这个根CA证书是自签名证书,即根CA对自己的证书签名,简单点说,这个证书的签发者名和主体名都指向根CA。

认证机构(CA)的职能:

①生成密钥对 (也可以由用户生成)

生成密钥对有两种方式:一种是由PKI用户自行生成,一种是由认证机构来生成。在认证机构生成用户密钥对的情况下,认证机构需要将私钥发送给用户,这时就需要使用PKCS#12(Personal Information Exchange Syntax Standard)等规范。

②在注册公钥时对本人身份进行认证, 生成并颁发证书

在用户自行生成密钥对的情况下,用户会请求认证机构来生成证书。申请证书时所使用的规范是由PKCS#10(Certification Request Syntax Standard)定义的。

认证机构根据其认证业务准则(Certification Practice Statement,CPS)对用户的身份进行认证,并生成证书。在生成证书时,需要使用认证机构的私钥来进行数字签名。生成的证书格式是由PKCS#6 (Extended-Certificate Syntax Standard)和 X.509定义的。

③作废证书

当用户的私钥丢失、被盗时,认证机构需要对证书进行作废(revoke)。此外,即便私钥安然无恙,有时候也需要作废证书,例如用户从公司离职导致其失去私钥的使用权限,或者是名称变更导致和证书中记载的内容不一致等情况。

纸质证书只要撕毁就可以作废了,但这里的证书是数字信息,即便从仓库中删除也无法作废,因为用户会保存证书的副本,但认证机构又不能入侵用户的电脑将副本删除。

要作废证书,认证机构需要制作一张证书==作废清单(Certificate Revocation List),简称为CRL==。

CRL是认证机构宣布作废的证书一览表,具体来说,是一张已作废的证书序列号的清单,并由认证机构加上数字签名。证书序列号是认证机构在颁发证书时所赋予的编号,在证书中都会记载。

PKI用户需要从认证机构获取最新的CRL,并查询自己要用于验证签名(或者是用于加密)的公钥证书是否已经作废这个步骤是非常重要的。

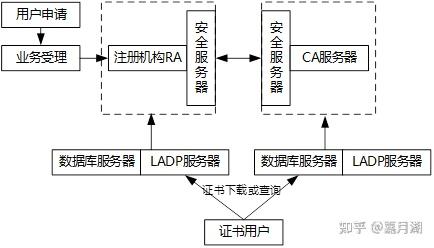

一个典型的CA系统包括安全服务器、注册机构RA、CA服务器、LDAP目录服务器和数据库服务器等。如下图所示:

|

|

/3

/3